Dans ce nouvel article, nous allons voir comment déployer automatiquement un ordinateur sous Windows 10/11 à distance et le joindre au domaine Active Directory local de l’entreprise. En effet, avec les technologies Cloud actuelles, Microsoft a mis en place une solution nommée Autopilot, permettant ainsi, via une simple connexion internet et la puissance du Cloud, de déployer des postes utilisateurs Windows à distance.

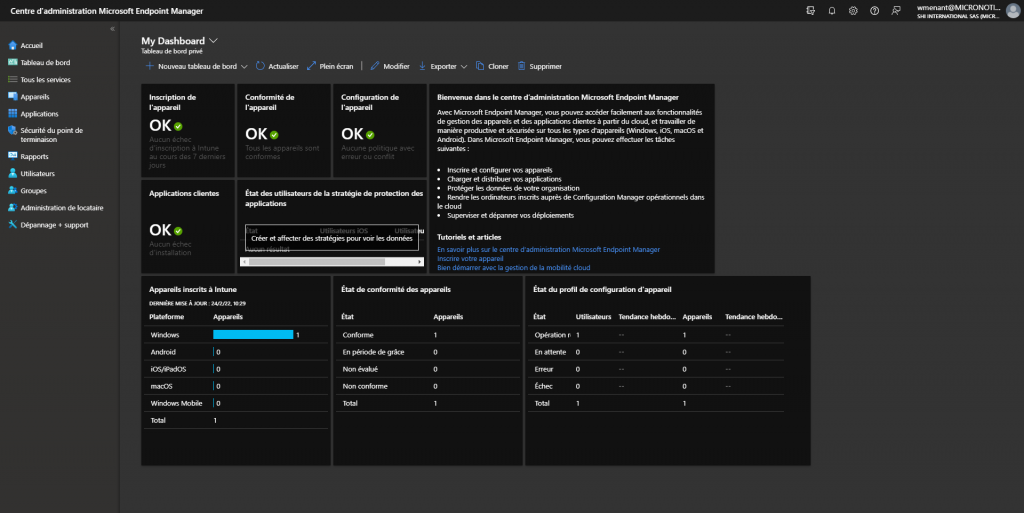

Microsoft Endpoint Manager

Microsoft Endpoint Manager offre des capacités de gestion modernes pour sécuriser les données dans le cloud et en local. Il combine les services et les outils nécessaires pour gérer et surveiller des appareils mobiles, des ordinateurs de bureau, des machines virtuelles et des serveurs.

Endpoint Manager inclut des services suivants :

- Microsoft Intune : Intune est un fournisseur de gestion des appareils mobiles (GPM) et de gestion des applications mobiles (GAM) basé à 100 % sur le cloud pour les applications et appareils.

- Configuration Manager : Configuration Manager est une solution de gestion locale qui permet de gérer les ordinateurs de bureau, les serveurs et les ordinateurs portables qui se trouvent sur un réseau local ou sur Internet. Il est possible de l’activer dans le cloud pour l’intégrer à Intune, Azure Active Directory (AD), Microsoft Defender pour point de terminaison et d’autres services cloud.

- Cogestion : La cogestion combine Configuration Manager local existant avec le cloud, à l’aide d’Intune et d’autres services cloud Microsoft 365. Il est possible de choisir entre Configuration Manager ou Intune et de décider lequel doit être l’autorité de gestion pour les sept groupes de charges de travail différents.

- Analyses du bureau : Analyses du bureau est un service basé sur le cloud qui est intégré à Configuration Manager. Il fournit des informations et des renseignements vous permettant de prendre des décisions plus éclairées concernant la préparation de la mise à jour des clients Windows.

- Windows Autopilot : Windows Autopilot préconfigure et configure les nouveaux appareils pour les préparer pour l’utilisation. Il est conçu pour simplifier le cycle de vie des appareils Windows, pour le personnel informatique et les utilisateurs et finaux, du déploiement initial jusqu’à la fin de vie.

- Centre d’administration Endpoint Manager : Le centre d’administration est un site web central pour créer des stratégies et gérer les appareils. Il connecte d’autres services clés de gestion d’appareils, notamment les groupes, la sécurité, l’accès conditionnel et le compte-rendu. Ce centre d’administration affiche également les appareils gérés par Configuration Manager et Intune (en préversion).

Prérequis et licences utilisateurs

De manière à utiliser Windows Autopilot, vous devez valider les prérequis suivants :

- Un tenant Azure Active Directory.

- Des licences Azure AD Premium P1 ou P2 pour notamment permettre la jointure automatique à la solution d’administration.

- Une solution d’administration de périphériques mobiles (MDM) telle que Microsoft Intune maintenant intégré dans Microsoft Endpoint Manager.

Afin de pouvoir utiliser la technologie Autopilot, il est important que les utilisateurs possèdent les bonnes licences. En effet, sans celles-ci, les ordinateurs ne pourront pas être déployés correctement et vous risquez d’avoir des erreurs.

Ces licences sont disponibles dans les abonnements suivants :

- Microsoft 365 Business Premium abonnement

- Microsoft 365 F1 ou F3

- Microsoft 365 abonnement A1, A3 ou A5

- Microsoft 365 Entreprise abonnement E3 ou E5, qui inclut toutes les fonctionnalités Windows client, Microsoft 365 et EMS (Azure AD et Intune).

- Enterprise Mobility + Security (EMS) E3 ou E5, qui inclut toutes les fonctionnalités Azure AD et Intune nécessaires.

- Abonnement Intune éducation, qui inclut toutes les fonctionnalités Azure AD et Intune nécessaires.

- Azure Active Directory Premium P1 ou P2 et Microsoft Intune (ou un autre service MDM).

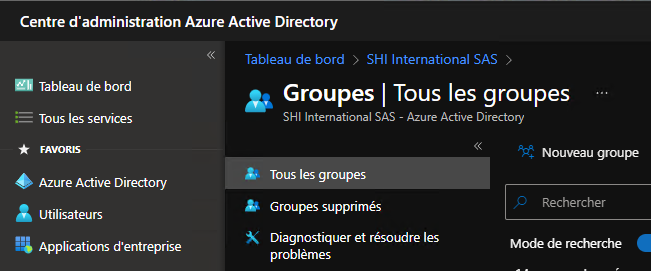

Création du groupe de déploiement

Afin de pouvoir au mieux déployer les ordinateurs Windows, il est important de bien gérer un groupe de déploiement. Dans notre exemple, nous partirons du principe qu’un groupe sera créé pour les ordinateurs à déployer. Pour cela, nous allons dans le centre d’administration Azure Active Directory (https://aad.portal.azure.com). Puis, dans le menu de gauche, nous cliquons sur « Azure Active Directory », « Groupes » et « Nouveau groupe » :

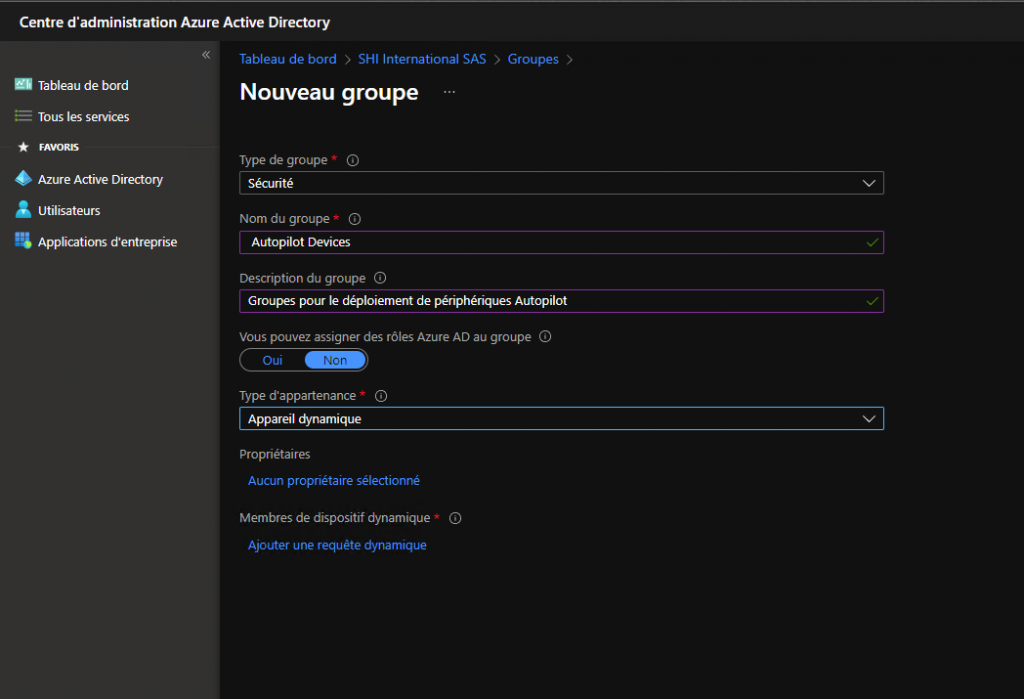

Puis nous devons saisir les informations du groupe :

- Type de groupe : Sécurité

- Nom du groupe : Autopilot Devices

- Description du groupe : Groupe pour le déploiement de périphériques Autopilot

- Vous pouvez assigner des rôles Azure AD au groupe : Non

- Type d’appartenance : Dynamique

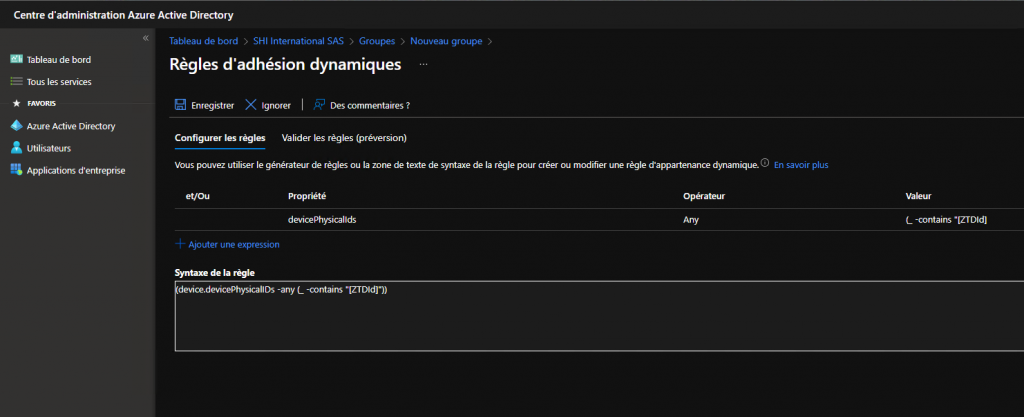

Et on clique sur « Ajouter une requête dynamique » afin de faire en sorte que les appareils Autopilot qui répondent à ces règles sont automatiquement ajoutés au groupe. La création d’une expression utilisant des attributs inadéquats ne garantit pas que les appareils inclus dans le groupe soient enregistrés dans Autopilot.

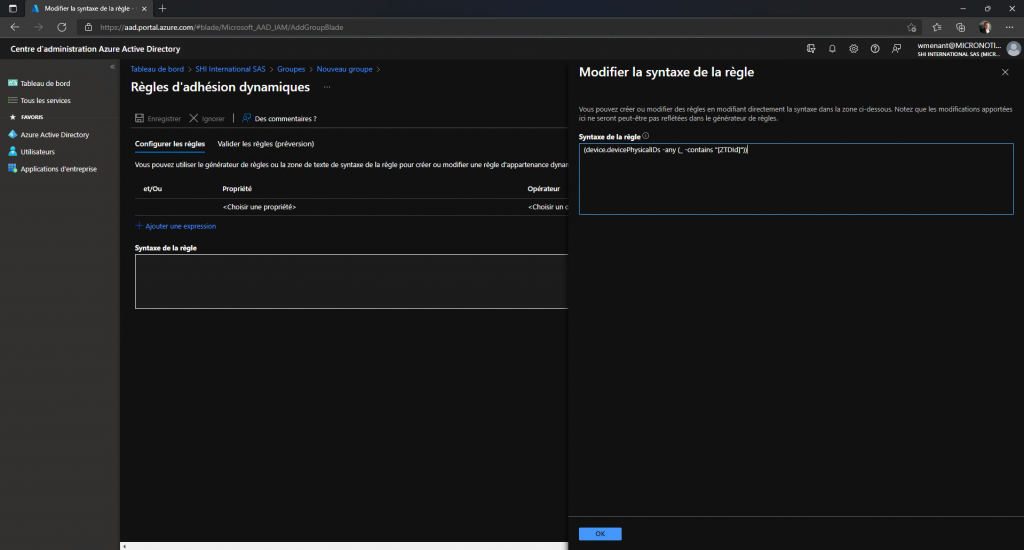

Lors de la création d’expressions :

- Pour créer un groupe qui inclut tous les appareils Autopilot, entrez :

(device.devicePhysicalIDs -any (_ -contains "[ZTDId]")). - Le champ de balise de groupe d ‘Intune correspond à

OrderIDl’attribut sur les appareils Azure AD. Pour créer un groupe qui inclut tous les appareils Autopilot avec une étiquette de groupe spécifique (l’appareil Azure ADOrderID), entrez :(device.devicePhysicalIds -any (_ -eq "[OrderID]:179887111881")). - Pour créer un groupe qui inclut tous les appareils Autopilot avec un ID de commande spécifique, entrez :

(device.devicePhysicalIds -any (_ -eq "[PurchaseOrderId]:76222342342"))

Dans cet exemple, nous allons partir sur la règle d’attribution suivante dynamique :

Syntaxe de la règle : (device.devicePhysicalIDs -any (_ -contains « [ZTDId] »))

Pour finir, on valide en enregistrant les modifications du nouveau groupe.

Attention : Cette syntaxe signifie que le « ZTDid » est seulement inclus sur l’appareil si le hash matériel est uploadé via l’interface de Endpoint Manager. Les utilisateurs connectés à Azure AD avec leur appareil ne seront pas inclus dans ce groupe.

Configuration MDM Azure

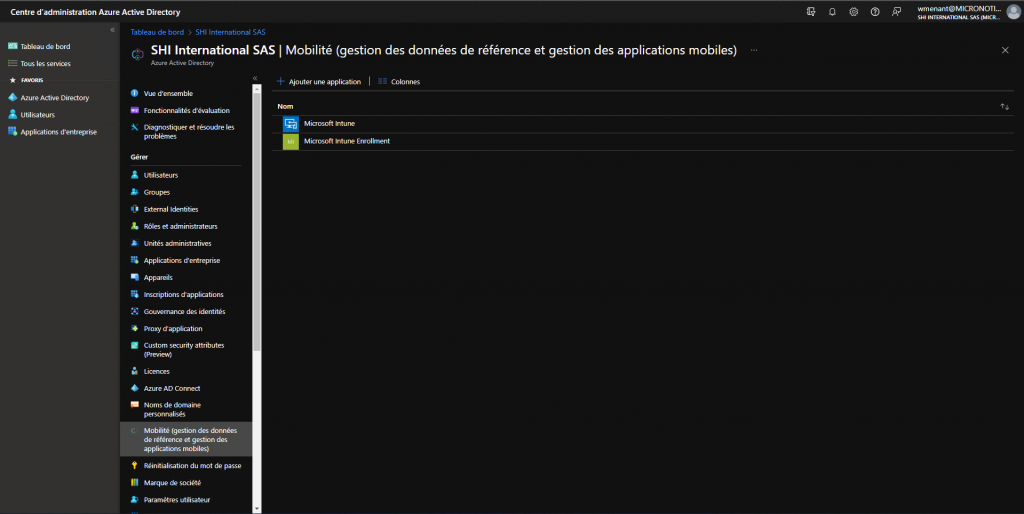

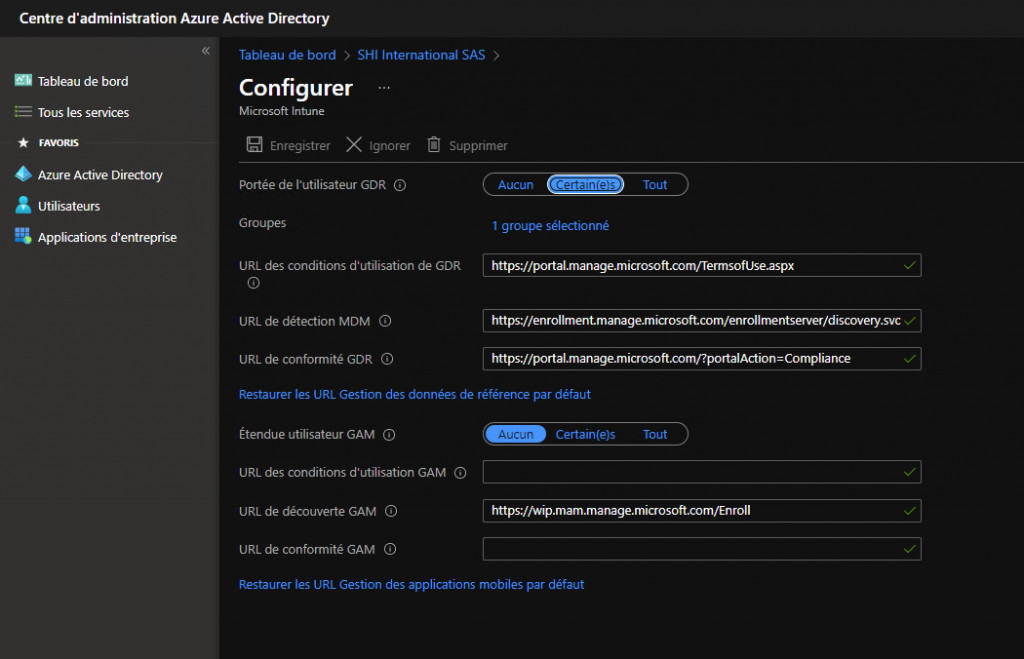

Une fois le groupe créé, il faut configurer le MDM (Mobile Device Management). Cette partie est importante afin de spécifier la portée des utilisateurs qui pourront bénéficier des services d’auto-inscription des ordinateurs Windows. L’auto-inscription sera configurée aussi bien pour les utilisateurs ayant joints des ordinateurs via AAD que pour les utilisateurs qui apportent leur propre périphérique (BYOD, Bring Your Own Device).

Pour se faire, il nous faut nous rendre dans le portail Azure (https://portal.azure.com) ou toujours dans le Centre d’Administration Azure Active Directory (https://aad.portal.azure.com) puis dans le menu de gauche, sous Azure Active Directory, nous retrouvons le menu de la gestion MDM :

Il faut cliquer sur « Microsoft Intune » (ou l’ajouter si celui ci n’apparait pas) et choisir soit entre « tous les utilisateurs », « un groupe spécifique » ou « aucun utilisateur » (désactivé). Dans notre cas, nous choisissons notre groupe Autopilot Devices créé auparavant :

Les URLs resteront celles présentées par défaut dans notre exemple. N’oubliez pas d’enregistrer une fois le tout validé.

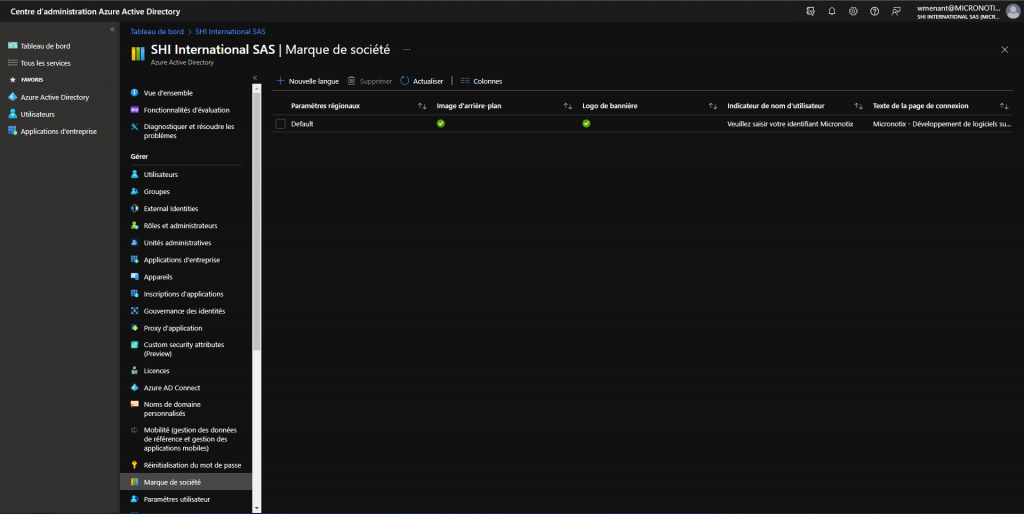

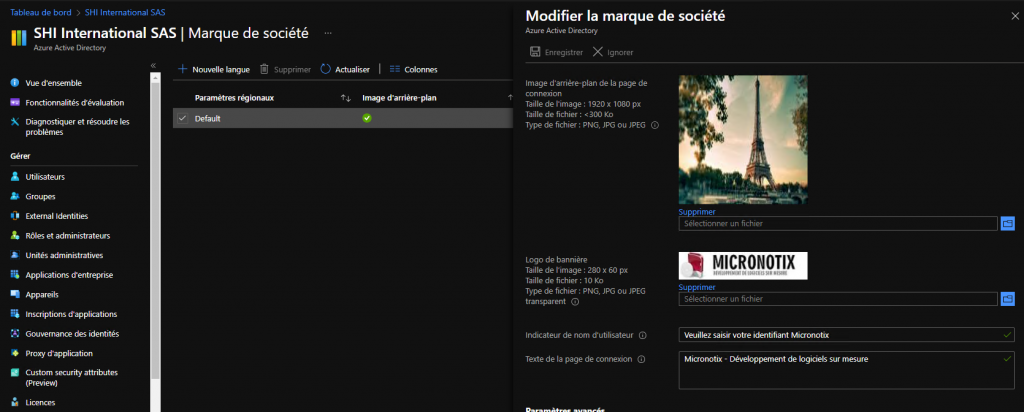

Marque de l’entreprise

Une étape intermédiaire pour améliorer l’expérience utilisateurs et de configurer la marque de la société. En effet, quand les utilisateurs sont connectés au sein de l’entreprise, des mécanismes d’authentification unique peuvent être mis en place. Mais en dehors de l’entreprise, il peut être intéressant d’améliorer leur expérience de connexion en configurant la marque de la société. Cela permettra d’ajouter un logo, un fond d’écran, une bannière ou même un slogan lorsqu’un utilisateur devra s’authentifier auprès des services Cloud de la société.

Pour se faire, il nous faut nous rendre dans le portail Azure, (https://portal.azure.com) puis dans le menu de gauche, sous Azure Active Directory, nous retrouvons le menu « Marque de la société » (ou Company Branding pour la version anglaise).

Si l’on clique sur la seule ligne qui contient le mot clef « Default », nous pouvons alors configurer l’image d’arrière-plan de la page de connexion, un logo ou une bannière, un Indice de nom d’utilisateur ou encore un texte de base de page de connexion. D’autres paramètres avancés peuvent être configurés mais ceux présentés ci-dessus restent les principaux :

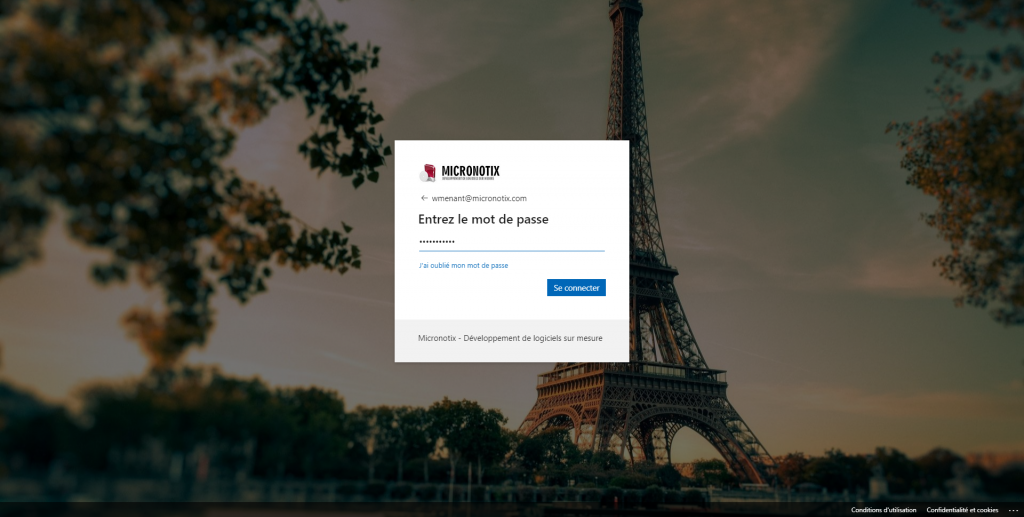

Voici un exemple de ce que l’utilisateur obtient lors de l’accès à un site Cloud demandant l’authentification (par exemple en dehors de l’organisation) :

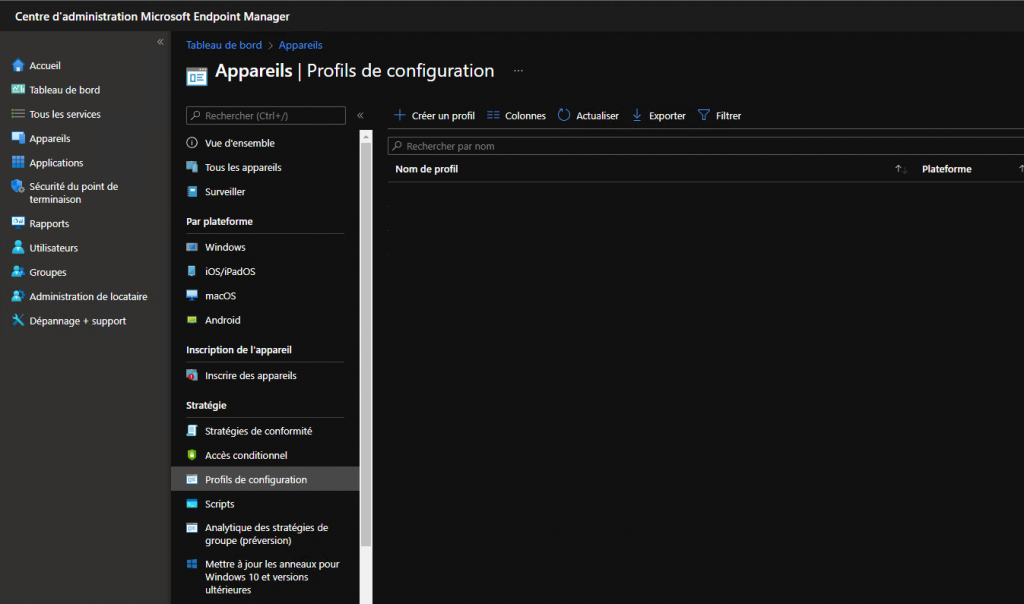

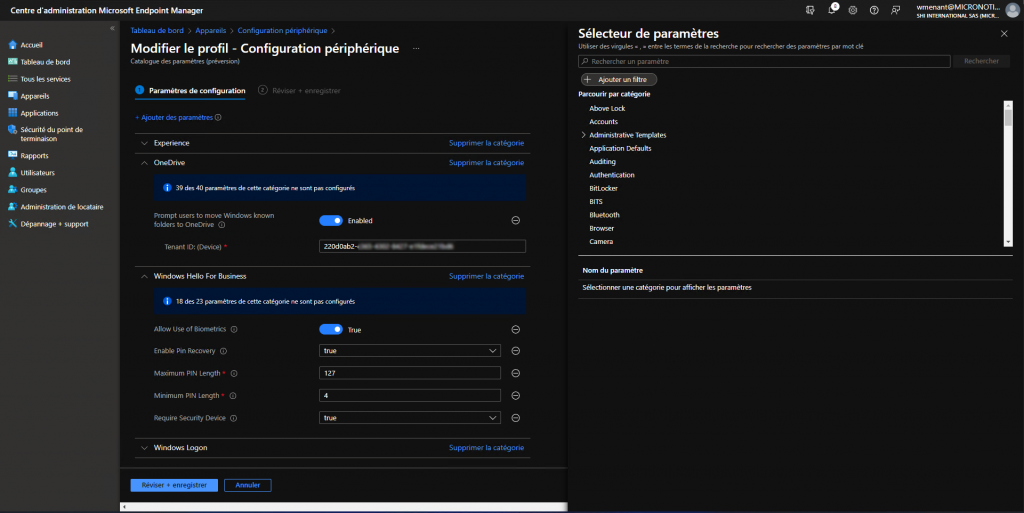

Profil de configuration

La prochaine étape est primordiale et vous permettra d’ajouter et de configurer des paramètres, puis de transmettre ces paramètres aux appareils de votre organisation. Pour créer des stratégies, vous avez le choix entre les options suivantes : Catalogue de paramètres et Modèles d’administration.

Dans notre cas, nous allons créer et configurer un profil pour la jonction du domaine Active Directory local. Cela permettra aux périphériques déployés sur le réseau local de l’entreprise d’être automatiquement joints au domaine local Active Directory.

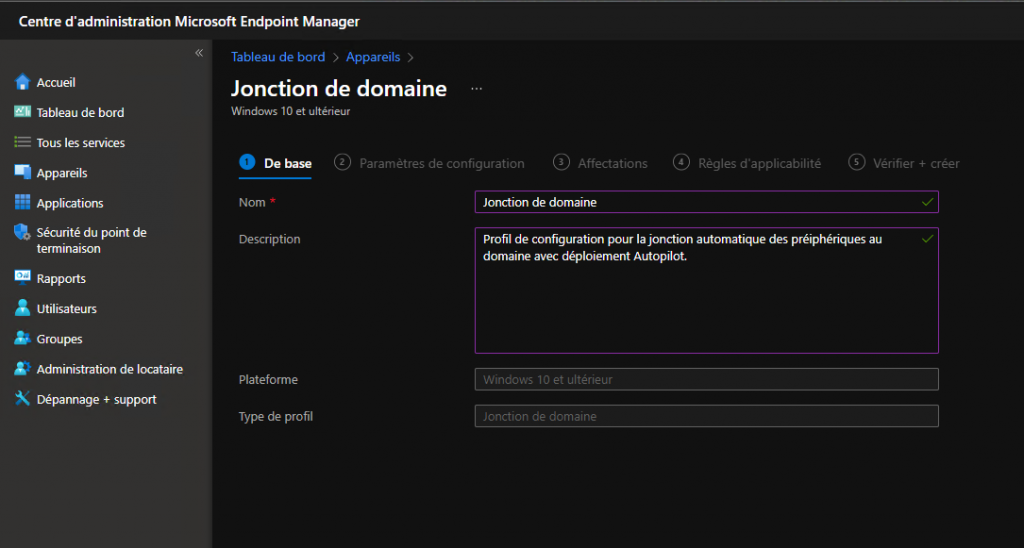

Pour ce faire nous allons dans le portail d’administration Endpoint Manager, puis dans le menu de gauche sous le menu Appareils, Profils de configuration :

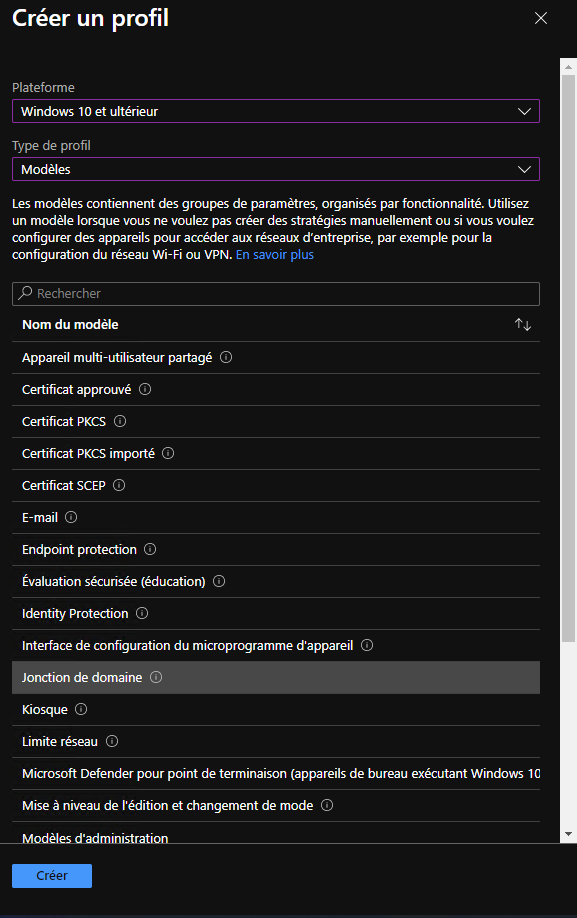

Nous allons créer un profil puis sélectionner la plateforme Windows 10 et ultérieur, et dans la liste « type de profil » nous sélectionnons « Modèles ».

La liste des modèles de profils apparait, ici nous devons sélectionner « Jonction de domaine » :

Il nous faut saisir alors un nom de profil, une description et on valide sur « Suivant ».

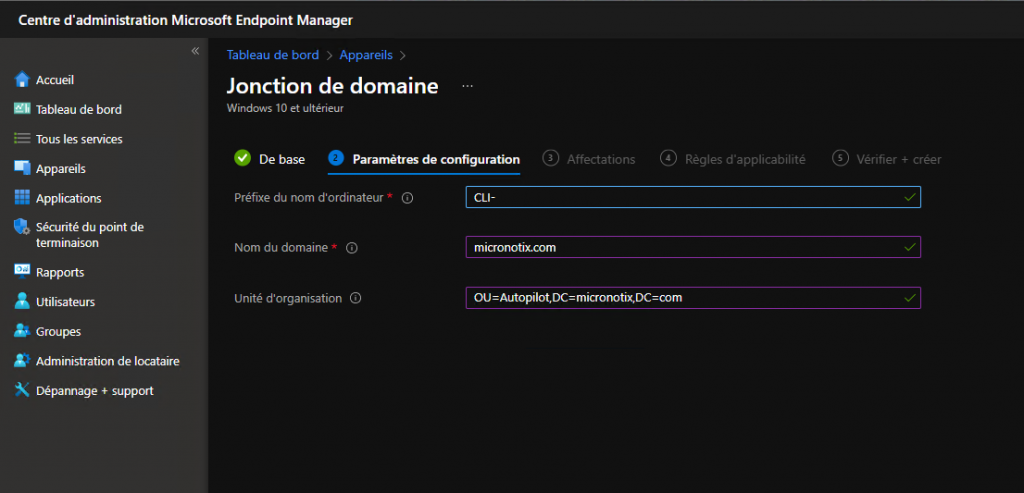

La page des paramètres de configuration du profil apparait. Il est important de bien saisir les informations concernant ces paramètres afin de ne pas avoir d’erreur lors du déploiement des ordinateurs. Ici nous saisissons :

- Le préfixe du nom d’ordinateur, par exemple : CLI- (un nom de 15 caractères sera affecté au ordinateurs Windows, vous pouvons saisir un début de caractères, le reste sera aléatoire)

- Le nom du domaine : ici micronotix.com (correspond au nom de domaine complet FQDN auquel les ordinateurs doivent être joints)

- Une unité d’organisation (au format LDAP) : ex : OU=Autopilot,DC=micronotix,DC=com

Attention : L’unité d’organisation devra au préalable être créée avec les bonnes autorisations avant que la jonction au domaine des ordinateurs ne s’effectue. Dans le cas contraire, une erreur sera affichée lors du déploiement.

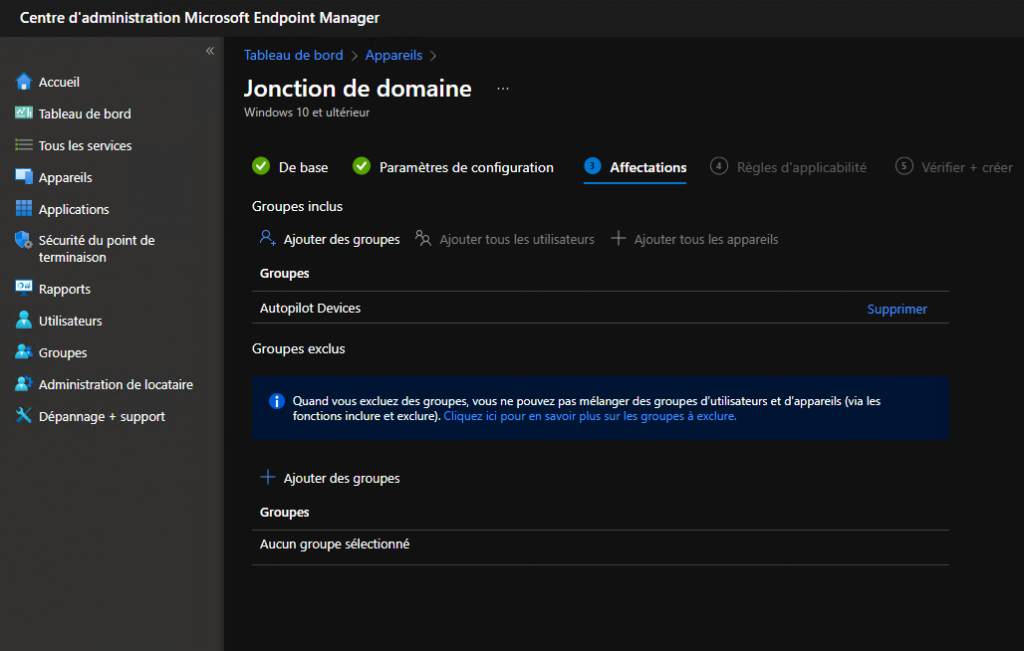

Et nous validons sur « Suivant ». On sélectionne le groupe affecté par ce profil, ici notre groupe Autopilot Devices, et on valide sur « Suivant ».

Enfin nous pouvons créer le profil de configuration.

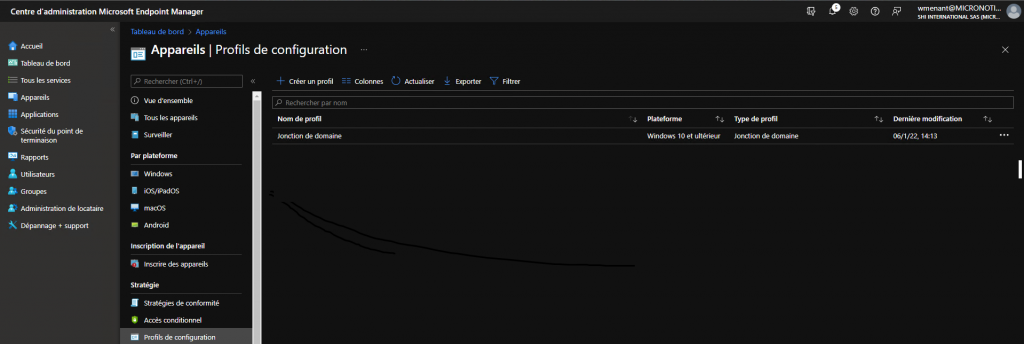

Ce nouveau profil apparait dans la liste des profils de configuration.

Il est bien évidemment possible de créer plusieurs profils de configuration afin de déployer des ordinateurs les plus optimisés que possible pour l’entreprise. Nous pouvons, par exemple, créer un profil avec un type de profil contenant un catalogue de paramètres et configurer OneDrive pour que les utilisateurs aient leurs dossiers personnels (Documents, Bureau, Musique, …) directement redirigés vers OneDrive. Ou encore configurer Windows Hello For Business :

Les profils de configurations sont puissants et permettent à l’entreprise d’effectuer énormément d’actions, de configuration et de protection envers les ordinateurs déployés.

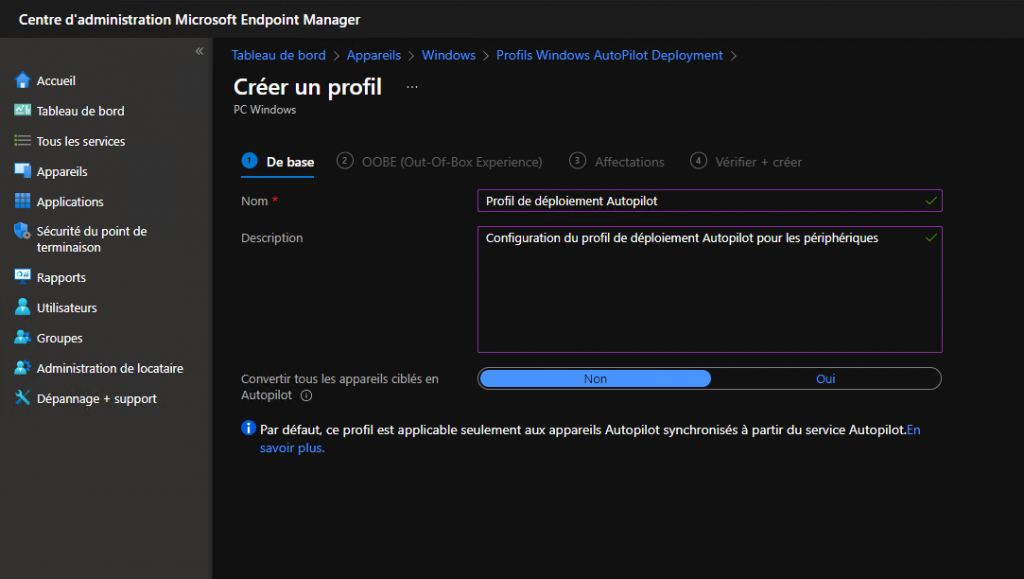

Profil de déploiement

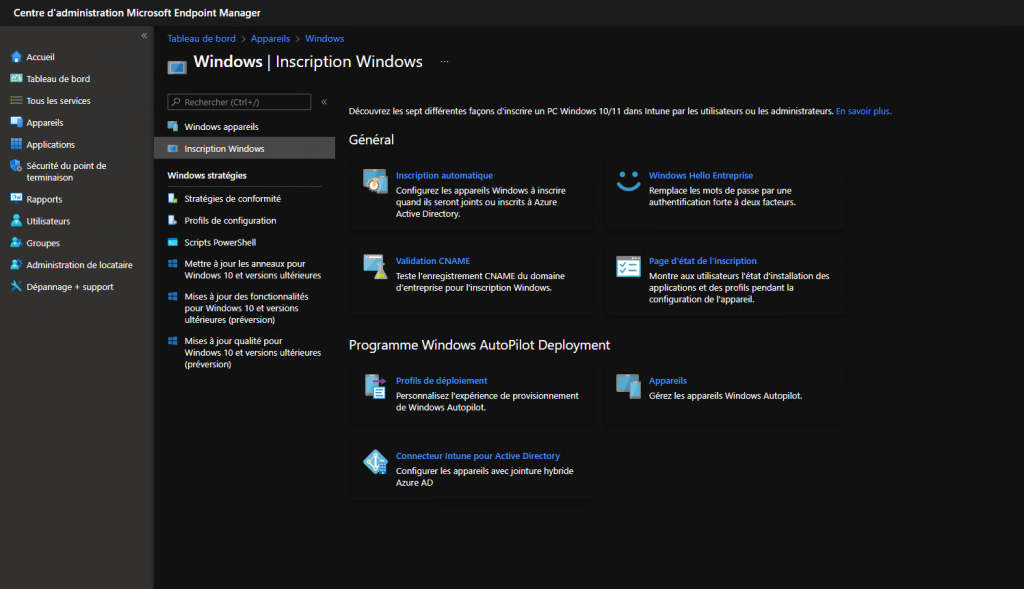

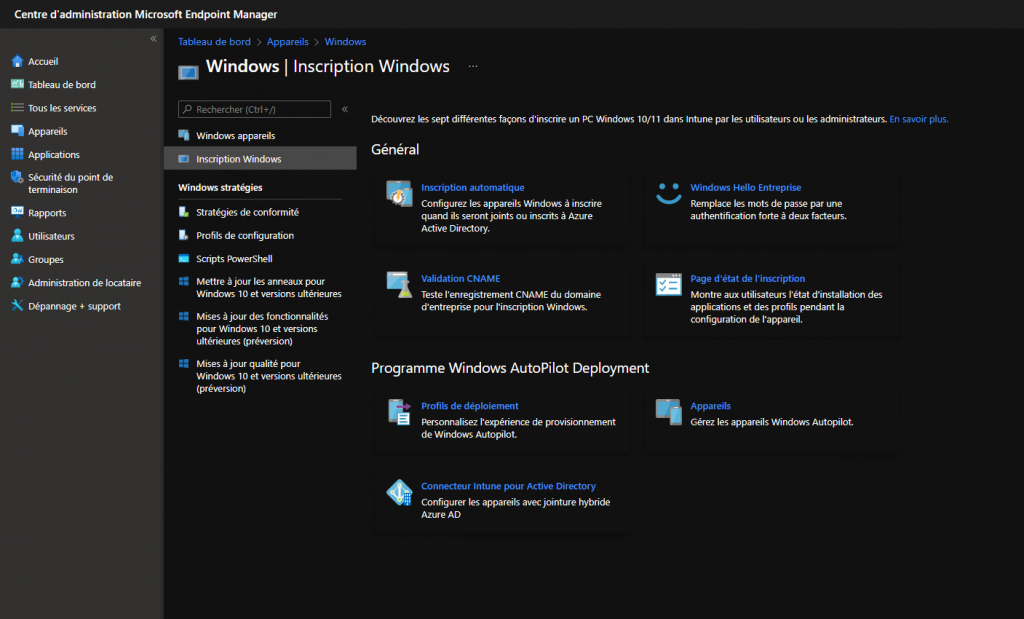

Passons maintenant au profil de déploiement. Ce type de profil est important pour le déploiement Autopilot. Les profils Windows AutoPilot permettent de personnaliser l’expérience OOBE (Out-of-Box Experience) sur les appareils.

Attention : Par défaut, ce profil est applicable seulement aux appareils Autopilot synchronisés à partir du service Autopilot

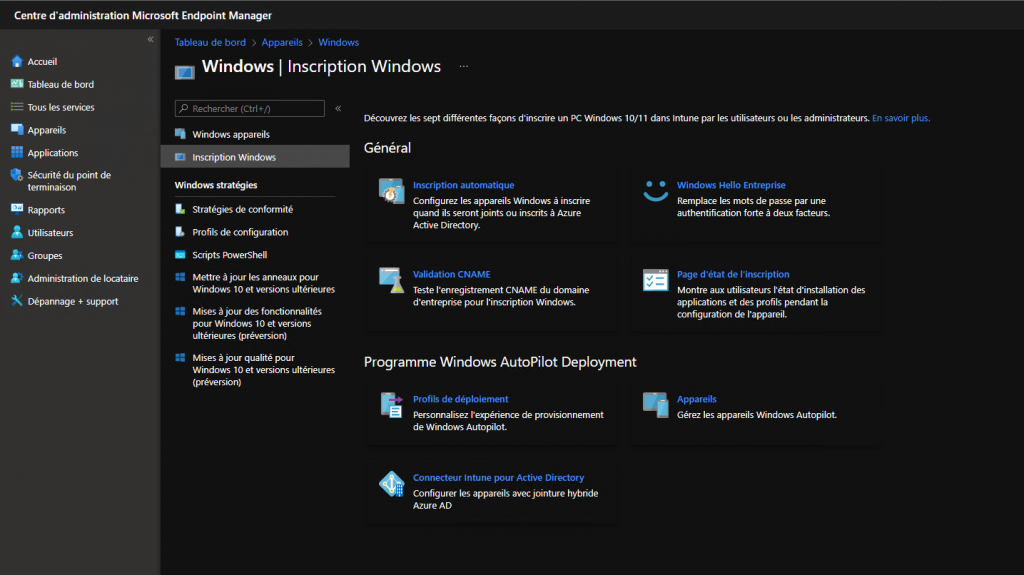

Pour configurer ce profil de déploiement nous allons dans le menu de gauche, Appareils, Windows, Inscription Windows, Profils de déploiement., Créer un profil, PC Windows :

Dans la première fenêtre de configuration du profil, nous devons saisir un nom et une description :

L’option « Convertir tous les appareils ciblés en Autopilot » permet d’inscrire tous les appareils ciblés à Autopilot s’ils ne le sont pas déjà. La prochaine fois que les appareils inscrits utilisent l’expérience OOBE, ils sont dirigés vers le scénario Autopilot affecté.

Attention : La suppression de ce profil ne supprime pas les appareils concernés dans Autopilot. Pour supprimer un appareil dans Autopilot, utilisez la vue Appareils Windows Autopilot !

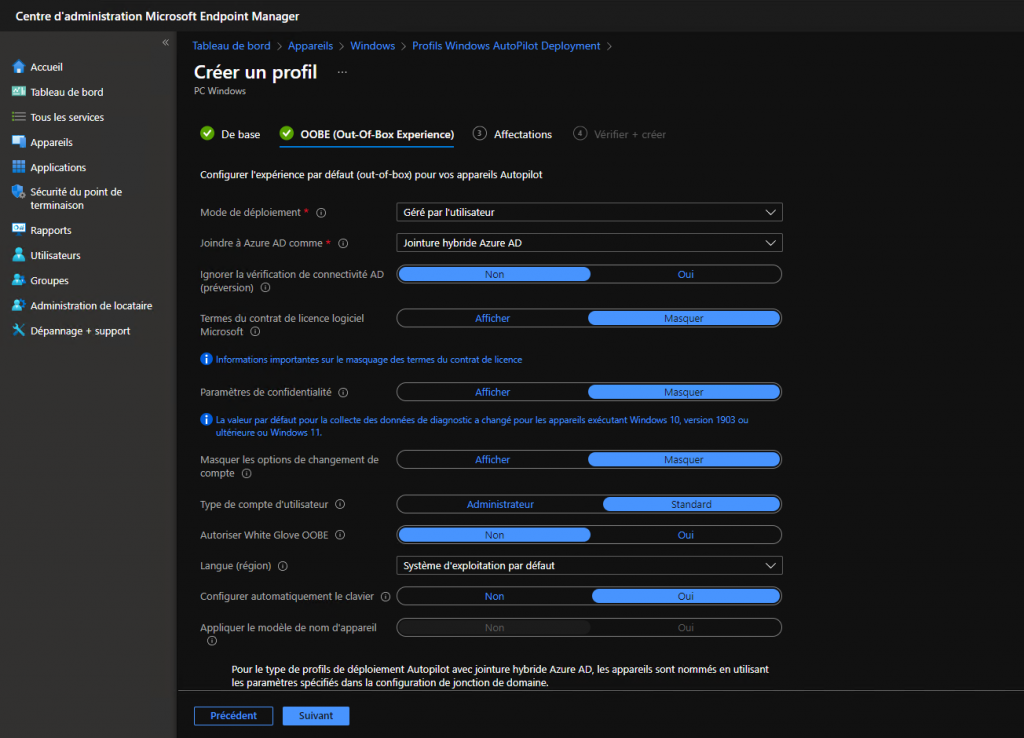

En cliquant sur « Suivant » nous arrivons sur la page de configuration OOBE (Out-Of-Box-Expérience). C’est la page principale de configuration d’expérience utilisateur lorsqu’ils démarrent pour la première fois leur ordinateur Windows.

Ici nous configurons de la manière suivante :

- Mode de déploiement : Géré par l’utilisateur

- Joindre à Azure AD comme : Jointure hybride Azure AD

- Ignorer la vérification de connectivité AD : Non

- Termes du contrat de licence logiciel Microsoft : masquer

- Paramètres de confidentialité : Masquer

- Masquer les options de changement de compte : Masquer

- Type de compte d’utilisateur : Standard

- Autoriser White Glove OOBE : Non

- Langue (région) : Système d’exploitation par défaut

- Configurer automatiquement le clavier : Oui

Bien évidemment, ces paramètres peuvent être personnalisés en fonctions de besoins. Le plus important étant les deux premières options, le mode de déploiement et la jointure Azure AD afin d’avoir la jonction avec l’Active Directory local.

Ici nous spécifions le mode « géré par l’utilisateur » d’Autopilot. Le mode utilisateur Autopilot vous permet de configurer de nouveaux appareils Windows pour les transformer automatiquement de leur état d’usine à un état prêt à l’emploi. Ce processus ne nécessite pas que le personnel de l’équipe technique touche l’appareil.

Le processus est très simple. Les appareils peuvent être expédiés ou distribués directement à l’utilisateur final en suivant les instructions suivantes :

- Déballez l’appareil, branchez-le et mettez-le sous tension.

- Choisissez une langue (obligatoire uniquement lorsque plusieurs langues sont installées), les paramètres régionaux et le clavier.

- Connectez-le à un réseau sans fil ou câblé avec un accès à Internet. En cas d’utilisation sans fil, l’utilisateur doit établir une connexion Wi-Fi.

- Indiquez votre adresse e-mail et votre mot de passe pour votre compte d’organisation.

Le reste du processus est automatisé. L’appareil va :

- Rejoindre l’organisation.

- S’inscrire dans Intune (ou un autre service MDM)

- Être configuré comme défini par l’organisation.

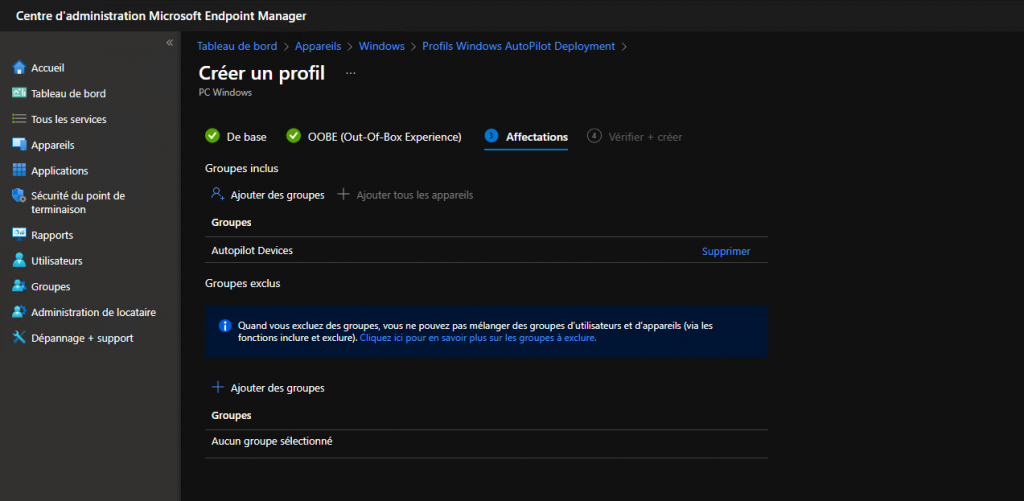

Voilà pour la partie du profil Autopilot en mode géré par l’utilisateur. On valide sur « Suivant » et on sélectionne le groupe affecté : Autopilot Devices dans notre cas, puis on valide la création du profil de déploiement.

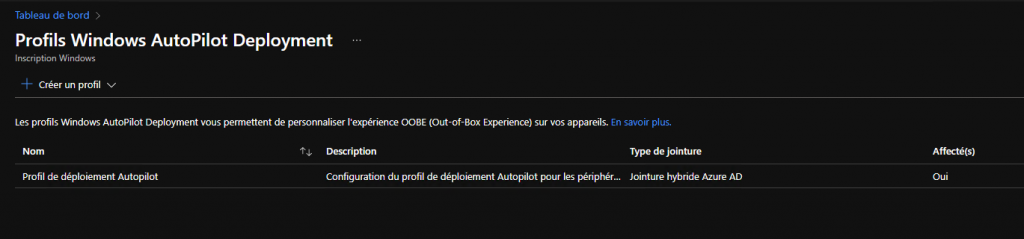

Une fois le profil créé, il apparait dans la liste des profils.

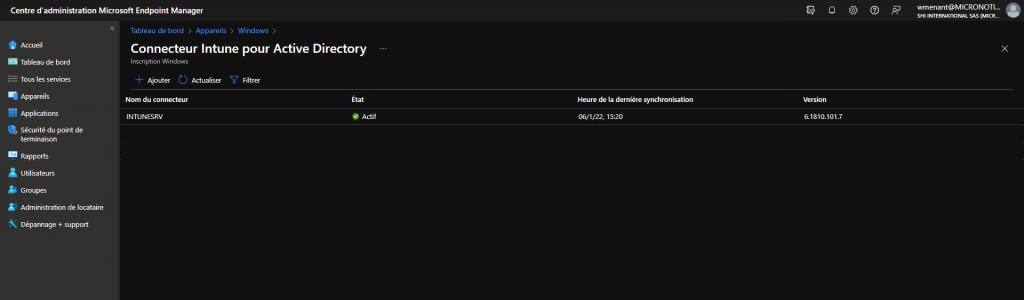

Connecteur Intune

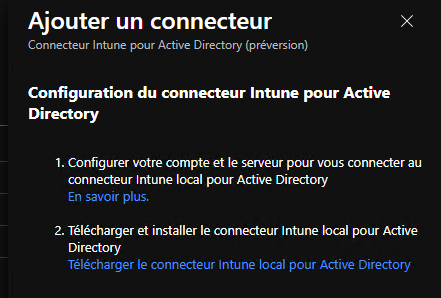

Toujours dans la fenêtre des Appareils Windows | Inscription Windows, nous allons maintenant devoir configurer un connecteur Intune pour Active Directory. Celui-ci est primordial pour configurer correctement les appareils avec la jointure hybride Azure AD.

En vérifiant les instructions pour ajouter un connecteur, nous apercevons qu’il est nécessaire d’avoir un serveur spécifique à ce connecteur et de le configurer correctement.

Le connecteur Intune pour Active Directory doit être installé sur un ordinateur qui exécute Windows Server 2016 ou ultérieur. L’ordinateur doit également avoir accès à Internet et à votre annuaire Active Directory. Pour augmenter la mise à l’échelle et la disponibilité, vous pouvez installer plusieurs connecteurs dans votre environnement. Il est recommandé d’installer le connecteur sur un serveur qui n’exécute aucun autre connecteur Intune. Chaque connecteur doit être en mesure de créer des objets « ordinateur » dans n’importe quel domaine que vous souhaitez prendre en charge.

Ensuite, il est nécessaire de télécharger le fichier « ODJConnectorBootstrapper.exe » pour installer le connecteur. Une fois téléchargé, on l’exécute et on l’installe.

À la fin de l’installation, sélectionnez « Configurer » puis « Se connecter ».

Entrez les informations d’identification du rôle utilisateur Administrateur général ou Administrateur Intune. Le compte d’utilisateur doit avoir une licence Intune.

Pour vérifier la bonne installation du connecteur, accédez à Appareils > Windows > Inscription Windows > Connecteur Intune pour Active Directory, puis vérifiez que l’état de la connexion qui indique « Actif ».

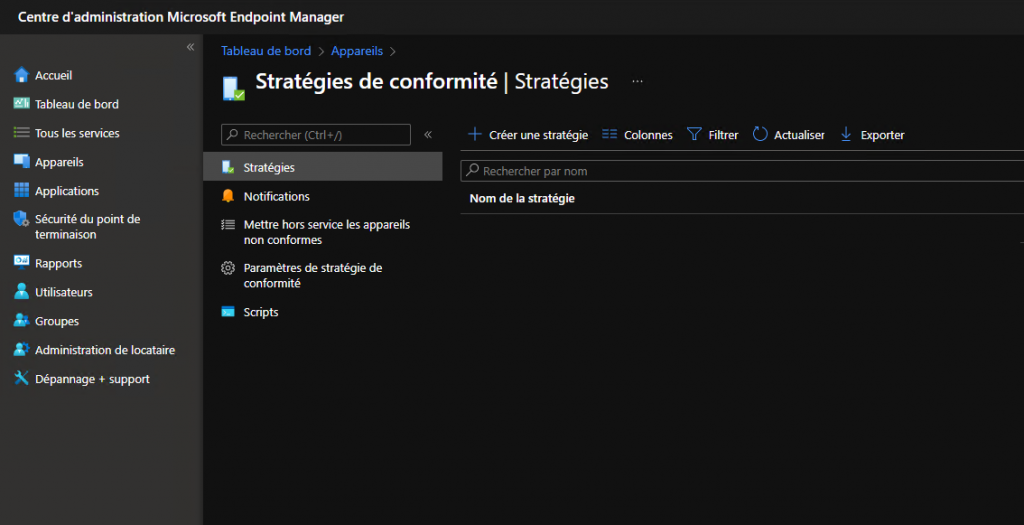

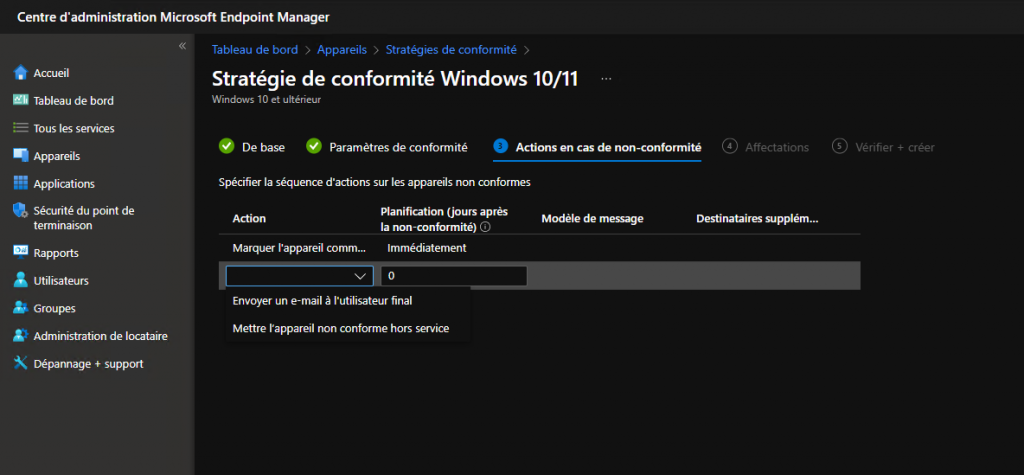

Stratégie de conformité des appareils

Une avant dernière étape importante est la mise en place de stratégies de conformité des appareils. Cette étape n’est pas obligatoire mais permet d’avoir une ressemblance à ce que les services informatiques effectuent depuis des années sous les environnements Windows : déployer des stratégies de sécurités via des GPO (Group Policy Object).

Alors attention, une stratégie sous Microsoft Endpoint Manager n’est pas la même chose qu’une ancienne GPO, il faut plutôt voir cela comme une évolution d’adaptation à l’ère du Cloud ! Donc : GPO ≠ Stratégie Cloud !

Des solutions de gestion des appareils mobiles comme Microsoft Endpoint Manager permettent de protéger les données de l’organisation en obligeant les utilisateurs et les appareils à répondre à certaines exigences. Dans Microsoft Endpoint Manager, cette fonctionnalité est appelée stratégies de conformité.

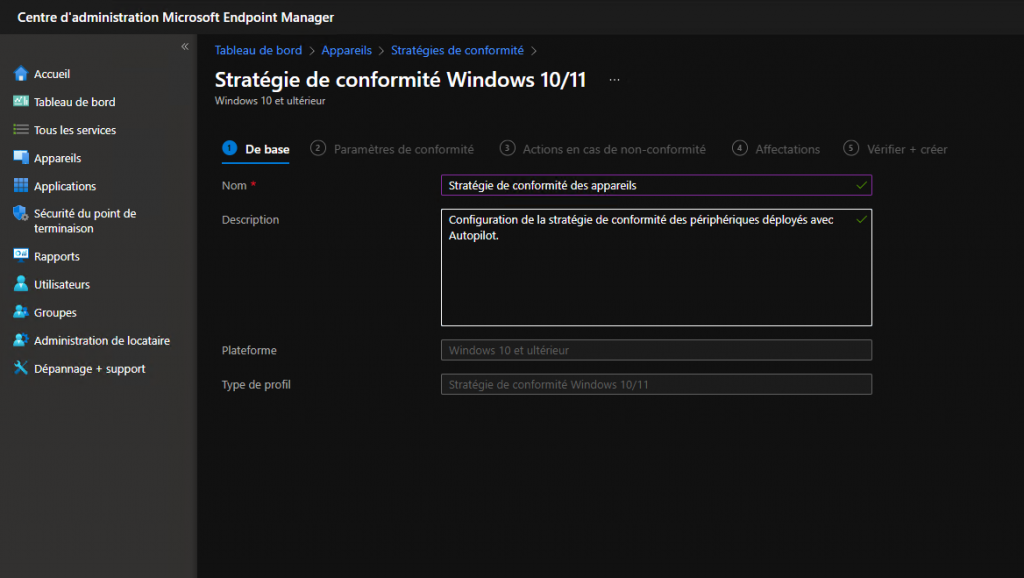

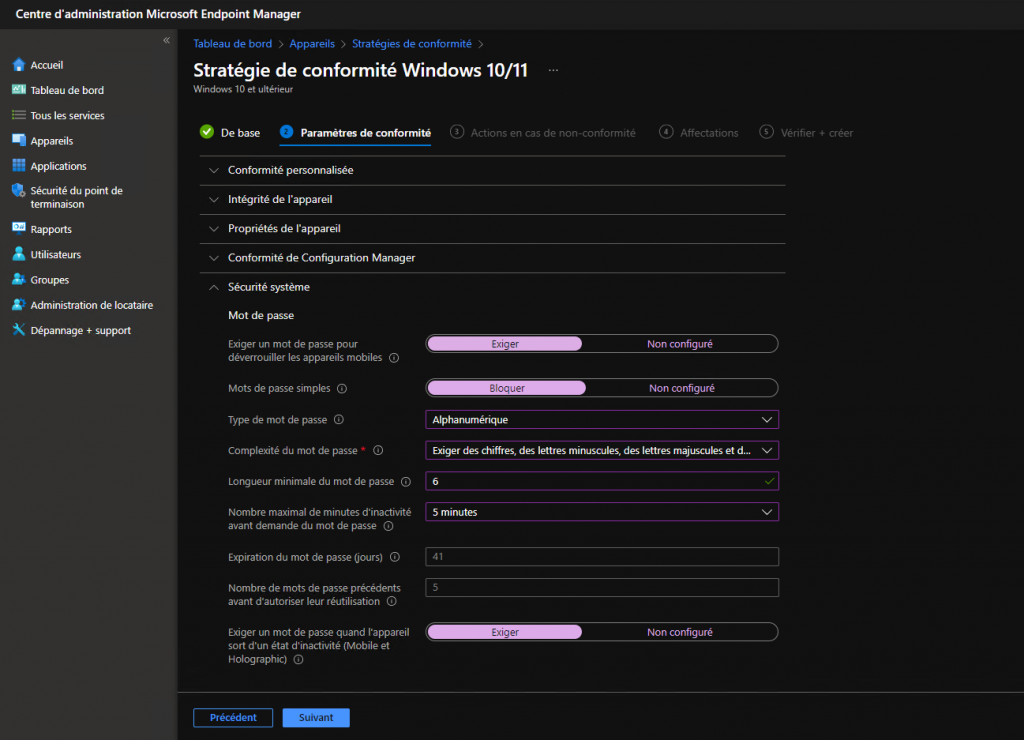

Dans notre exemple, nous allons créer une stratégie de conformité Windows exigeant un mot de passe complexe, alphanumérique, d’une longueur minimale de 6 caractères pour déverrouiller les appareils.

Pour cela nous allons dans le menu de droite, Appareils, Stratégies de conformité, créer une stratégie :

La page de configuration de la stratégie s’affiche, on indique un nom et une description :

On valide sur « suivant » et saisi les paramètres de conformité souhaités :

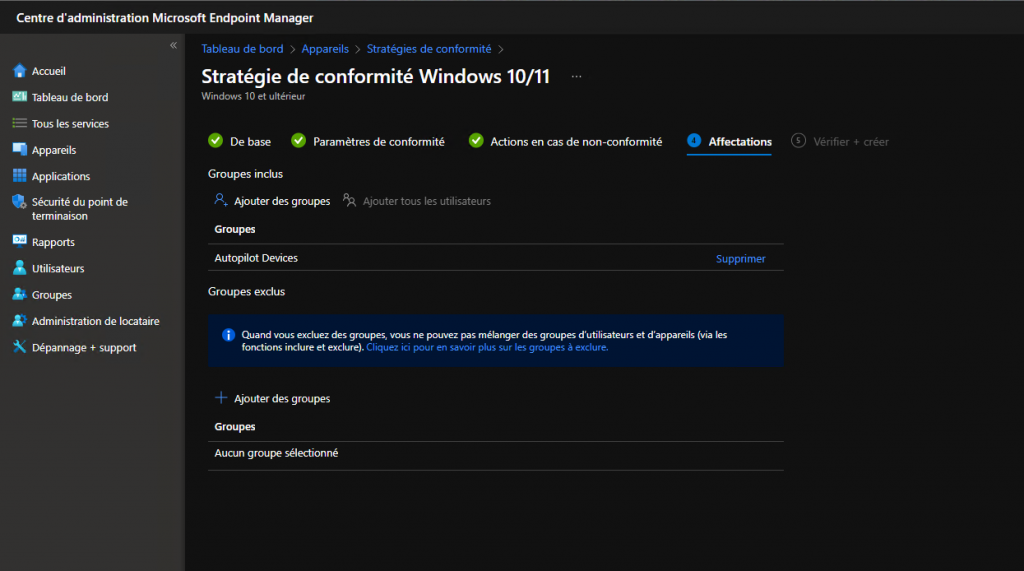

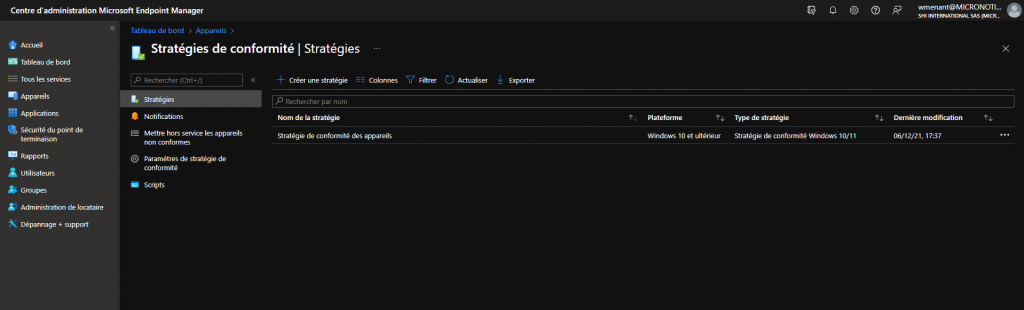

Enfin, on sélectionne les actions en cas de non-conformité, on affecte au groupe et on valide la création de la stratégie de conformité. Elle apparait dans la liste des stratégies de conformité.

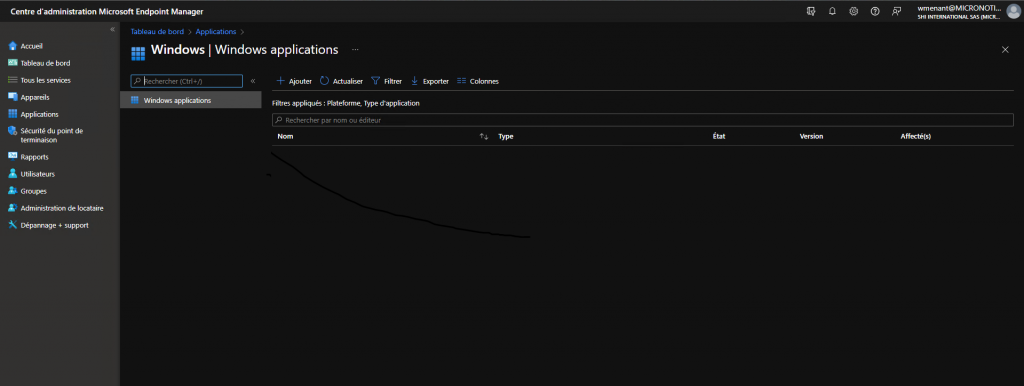

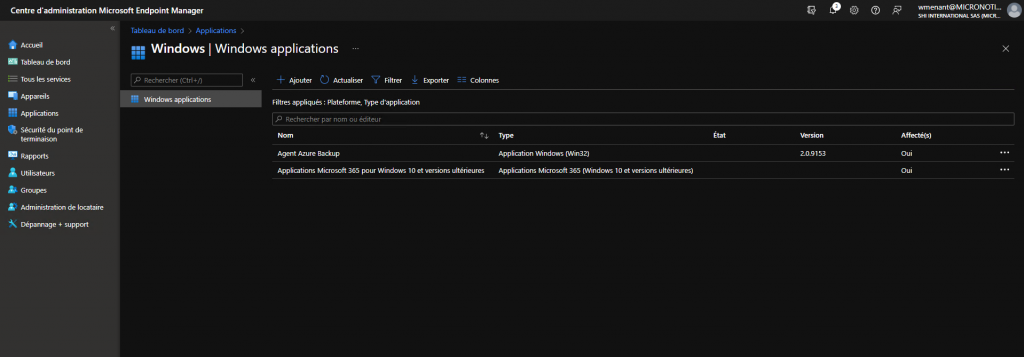

Déploiement d’applications

La dernière étape de notre processus de déploiement Autopilot est le déploiement d’applications. Microsoft Endpoint Manager permet de gérer les applications clientes que votre entreprise utilise. Il est alors possible de configurer, ajouter, attribuer, protéger, surveiller, mettre à jour et retirer des applications.

Microsoft Endpoint Manager prend en charge un large éventail de types d’applications. Les options disponibles diffèrent pour chaque type d’application. Microsoft Endpoint Manager permet d’ajouter et d’affecter les types d’applications suivants :

Dans notre exemple, nous allons déployer l’agent MARS de sauvegarde Azure. La sauvegarde Azure utilise l’agent MARS pour sauvegarder les fichiers, les dossiers et l’état système des machines locales et des machines virtuelles Azure. Ces sauvegardes sont stockées dans un coffre Recovery Services dans Azure. Vous pouvez exécuter l’agent :

- Directement sur des machines Windows locales.

- Sur les machines virtuelles Azure

- Sur une instance de serveur de sauvegarde Microsoft Azure (MABS) ou sur un serveur System Center Data Protection Manager (DPM).

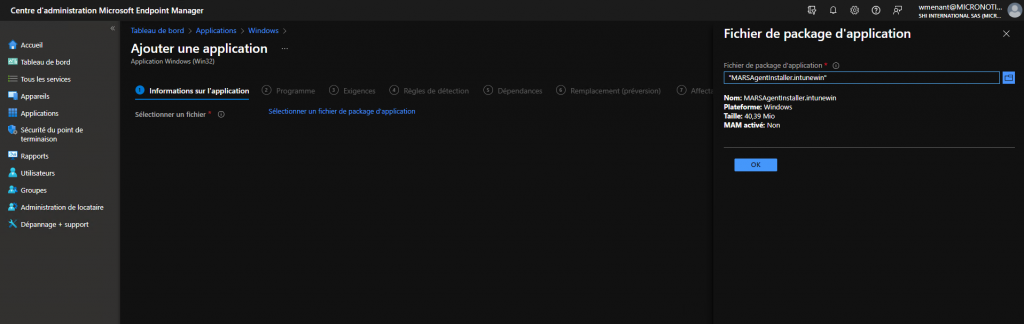

Pour déployer l’application sur les ordinateurs Autopilot, nous allons dans le menu de gauche « Applications », puis « Windows » et « Ajouter » :

Dans le type d’application, on sélectionne : « Application Windows (Win32) » et là, Microsoft Endpoint Manager nous demande un fichier de package d’application. Mais alors pourquoi ? Et bien tout simplement parce qu’il n’est pas possible de déployer directement de applications métier au format EXE dans Microsoft Manager, surement pour des raisons de sécurité.

Il nous faut donc créer un package au format « .intunewin ». Avant de pouvoir ajouter une application Win32 à Microsoft Intune, vous devez préparer l’application à l’aide de l’outil de préparation de contenu Win32 de Microsoft. Cet outil convertit les fichiers d’installation d’application au format « .intunewin » et détecte aussi certains des attributs requis par Intune pour déterminer l’état d’installation de l’application. Une fois que vous avez utilisé cet outil sur le dossier du programme d’installation de l’application, vous pouvez créer une application Win32 dans la console Intune.

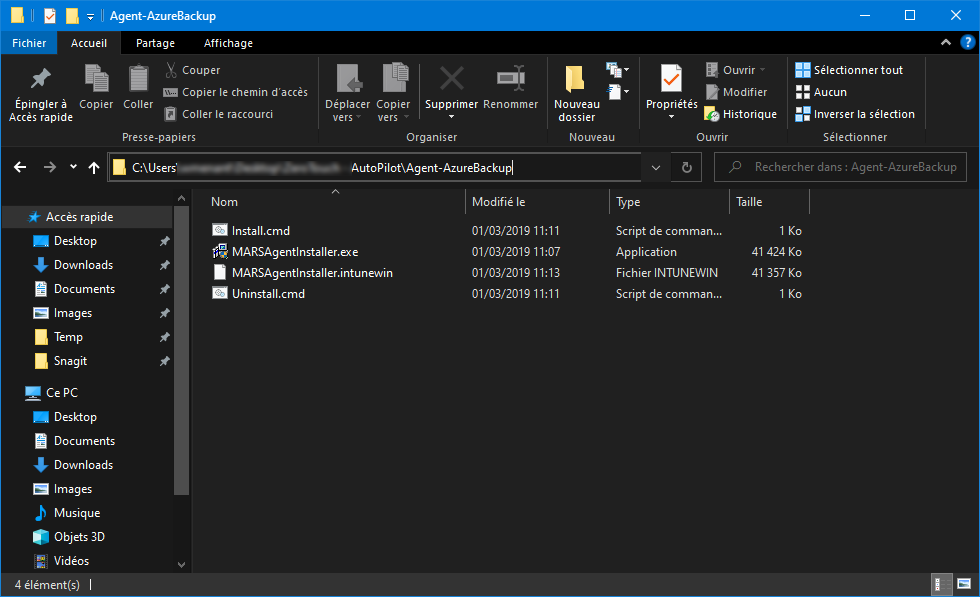

Pour utiliser l’outil, il faut préparer un dossier avec la source de l’application EXE et fichiers dépendants, ce sera le dossier de tous les fichiers d’installation. Tous les fichiers inclus dans ce dossier sont compressés dans un fichier « .intunewin ». Ensuite, dans ce même dossier, il faut créer 2 scripts d’installation au format CMD ou DOS qui permettrons à Endpoint Manager d’installer l’application. Le premier script : « install.cmd » permettra d’installer l’application, l’autre, « uninstall.cmd » permettra de désinstaller l’application.

Exemple du contenu du script « install.cmd » :

@echo off

MARSAgentInstaller.exe /q

Après l’avoir téléchargé l’application et placer les fichiers dans un dossier source, lancez une commande Dos pour créer le package au format « .intunewin », par exemple :

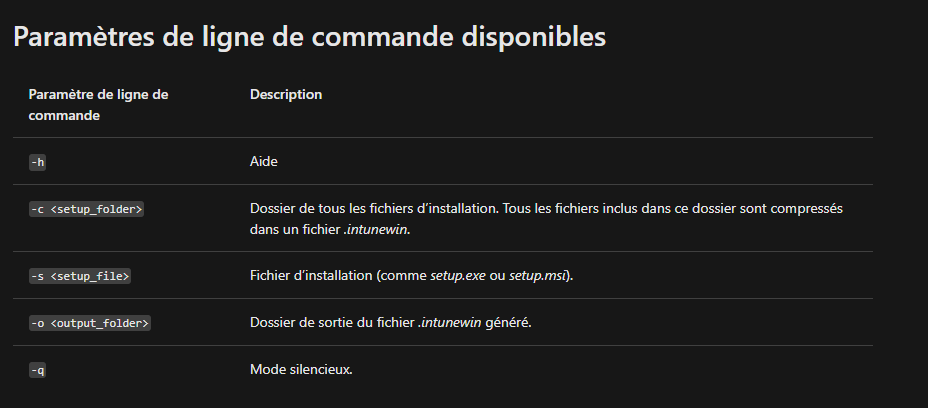

c:\Temp\IntuneWinAppUtil.exe -c c:\testapp\v1.0 -s c:\testapp\v1.0\setup.exe -o c:\testappoutput\v1.0

Voici les détails concernant les paramètres de cette ligne de commande :

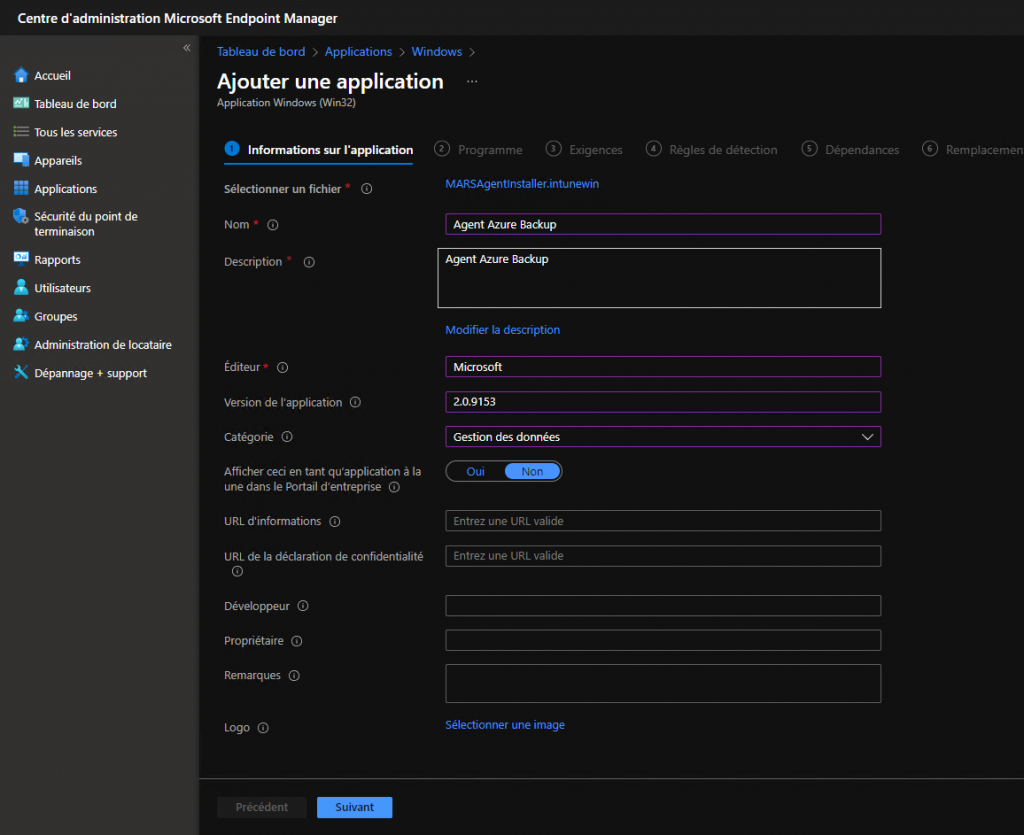

Une fois le package créé, on l’envoi dans le portail Microsoft Endpoint Manager et on saisi les informations sur l’application avant de valider sur « Suivant » :

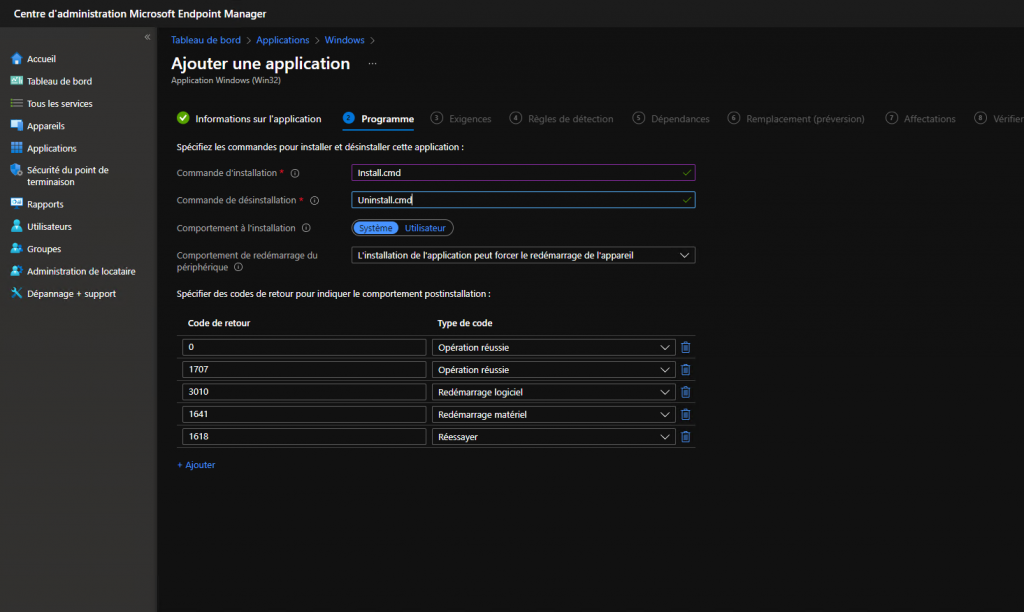

Dans la page de configuration suivante, Endpoint Manager nous demande de spécifier les commandes pour installer et désinstaller cette application, nous devons spécifier les deux fichiers scripts que nous avons créés auparavant afin de déployer l’application :

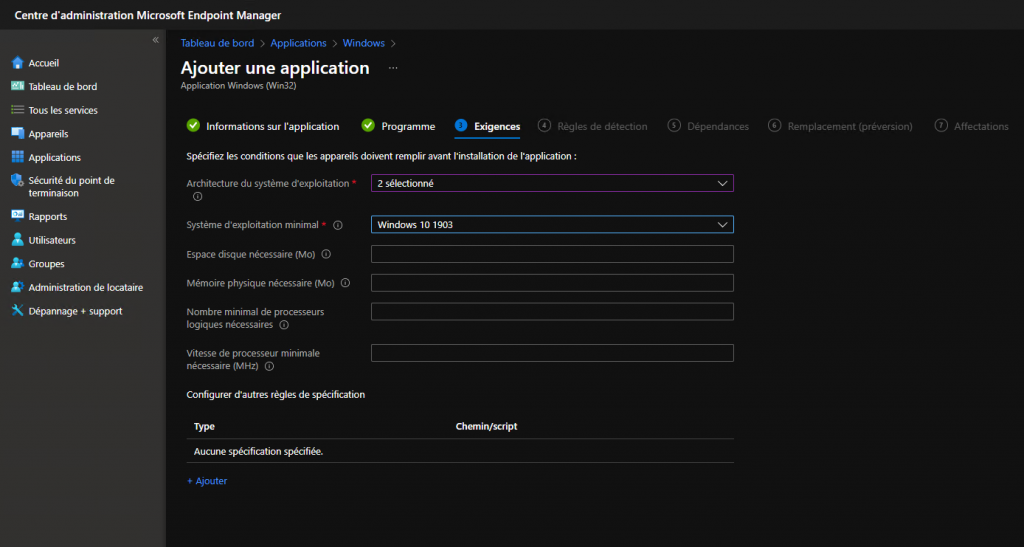

Ensuite nous pouvons ajouter des exigences en matière d’architecture du système d’exploitation ou de version minimale prise en charge :

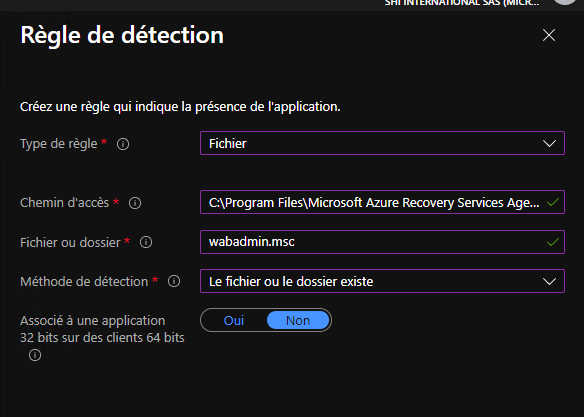

Et enfin nous indiquons une règle de détection qui indiquera la présence ou non de l’application avant son installation. Ici nous sélectionnons le type de règle « Fichier », on saisi le chemin d’accès et le nom du fichier, ici : « C:\Program Files\Microsoft Azure Recovery Services Agent\bin\wabadmin.msc » en indiquant que le fichier ou le dossier existe pour que l’application ne soit pas réinstallée :

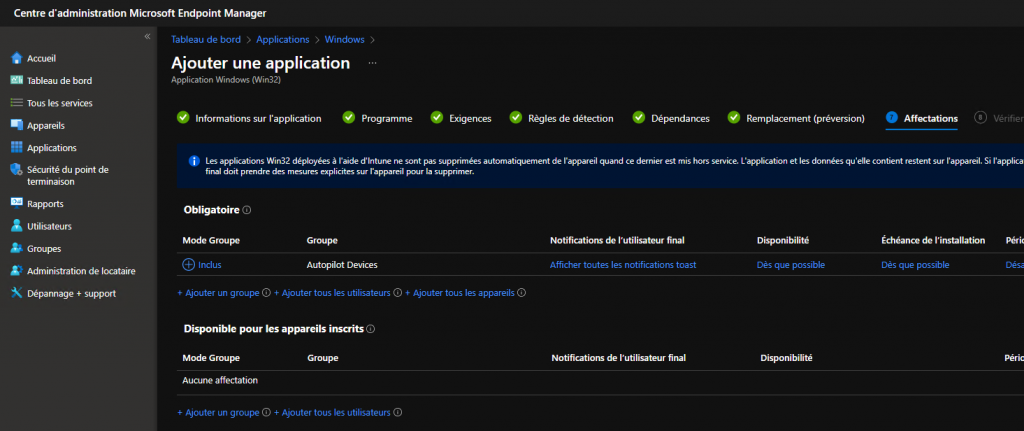

On ajoute l’affection aux groupes, ici le groupe Autopilot Devices, mais nous pourrions bien évidemment déployer des applications pour des groupes en particulier. Par exemple une application spécifique pour la comptabilité, un autre pour la RH, un autre pour le service informatique, … etc…

On valide la création de l’application, le fichier est téléchargé dans Azure pour les déploiements et l’application apparait dans la liste.

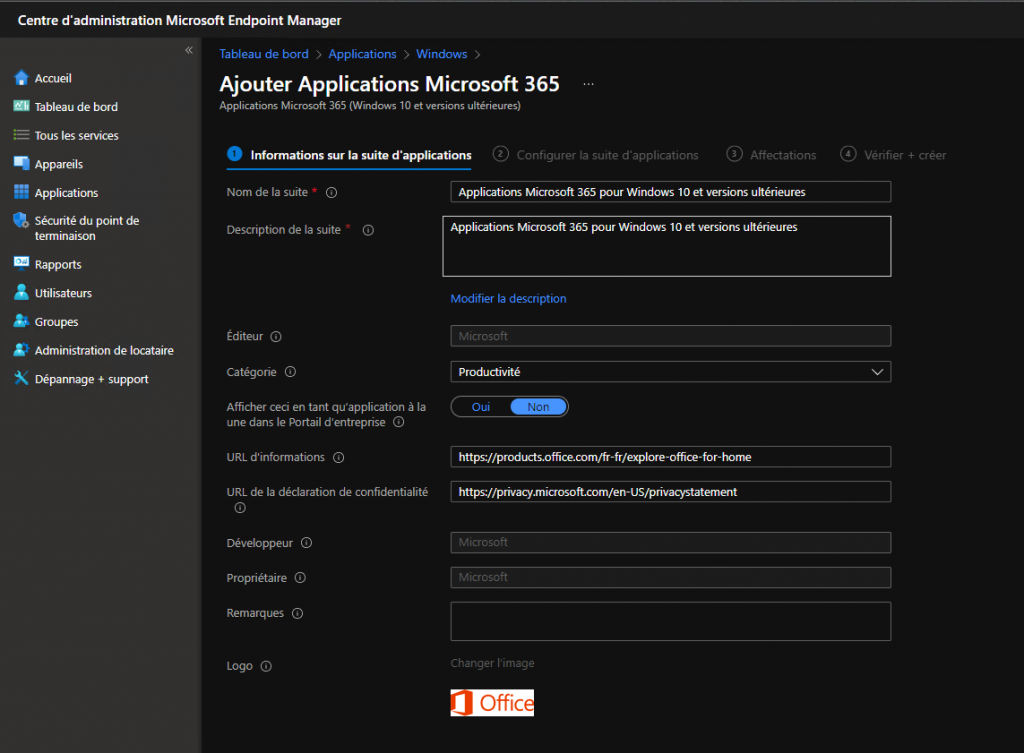

On pourrait tout aussi bien déployer aussi Microsoft 365, via la création d’une nouvelle application :

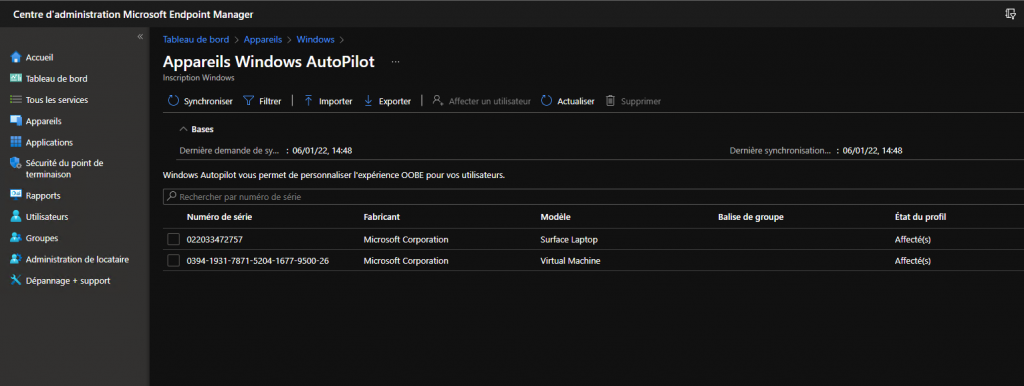

Importer fichier CSV

Afin que Microsoft Endpoint Manager sache quels sont les appareils à déployer, vous pouvez soit :

- Utiliser la solution ZeroTouch consistant à faire en sorte que votre revendeur chez qui vous acheté un appareil neuf inscrive automatiquement les numéros de séries dans votre console Microsoft Endpoint Manager. De cette façon, les utilisateurs reçoivent directement leur appareil, le déballe et l’allume afin, en quelques secondes, d’avoir toutes les applications et stratégies de configurées sur leur poste.

- Soit de télécharger vous-même une liste de numéros de série (hachage matériel), via un fichier au format « *.csv » et procéder à un enregistrement manuel des appareils avec Windows Autopilot. Il est important au préalable de récupérer ces fameux numéros de série en exécutant une commande PowerShell sur le poste Windows actuel (nécessite Windows 10 au minimum).

Le hachage matériel d’un appareil existant est disponible via Windows Management Instrumentation (WMI), tant que cet appareil exécute une version prise en charge de Windows. Vous pouvez utiliser un script PowerShell (Get-WindowsAutoPilotInfo.ps1) pour obtenir le hachage matériel et le numéro de série d’un appareil. Le numéro de série est utile pour voir rapidement à quel appareil appartient le hachage matériel.

Pour utiliser ce script, vous pouvez utiliser l’une des méthodes suivantes :

- Téléchargez le fichier de script à partir de la galerie PowerShell et exécutez-le sur chaque ordinateur.

- Installez le script directement à partir de la galerie PowerShell.

Pour installer le script directement et capturer le hachage matériel à partir de l’ordinateur local, utilisez les commandes suivantes à partir d’une invite Windows PowerShell élevé (exemple avec le répertoire C:\HWID) :

New-Item -Type Directory -Path « C:\HWID »

Set-Location -Path « C:\HWID »

$env:Path += « ;C:\Program Files\WindowsPowerShell\Scripts »

Set-ExecutionPolicy -Scope Process -ExecutionPolicy RemoteSigned

Install-Script -Name Get-WindowsAutoPilotInfo

Get-WindowsAutoPilotInfo -OutputFile AutoPilotHWID.csv

Une fois les commandes exécutées avec succès, le fichier de hachage matériel devrait se trouver dans le dossier C:\HWID. Il suffit de l’envoyer sur la plateforme Endpoint Manager pour que les appareils apparaissent dans la liste des appareils Windows Autopilot. Pour accéder à la liste des appareils Windows Autopilot, allez dans le menu de gauche, Appareils, Windows, Inscription Windows, Appareils :

Cliquez sur ‘Importer » et sélectionner votre fichier au format « .csv ». Microsoft Endpoint Manager vérifiera sa bonne conformité et les appareils apparaitront après quelques instants :

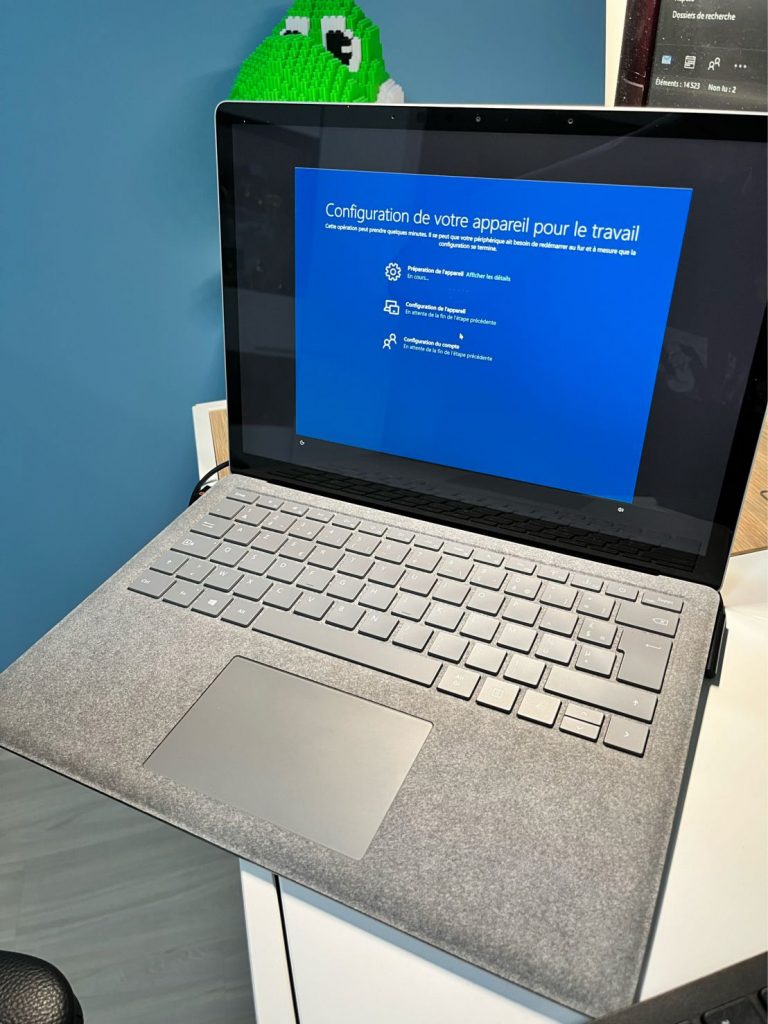

Ici, nous avons par exemple un démarrage et déploiement Autopilot d’une Microsoft Surface Laptop :

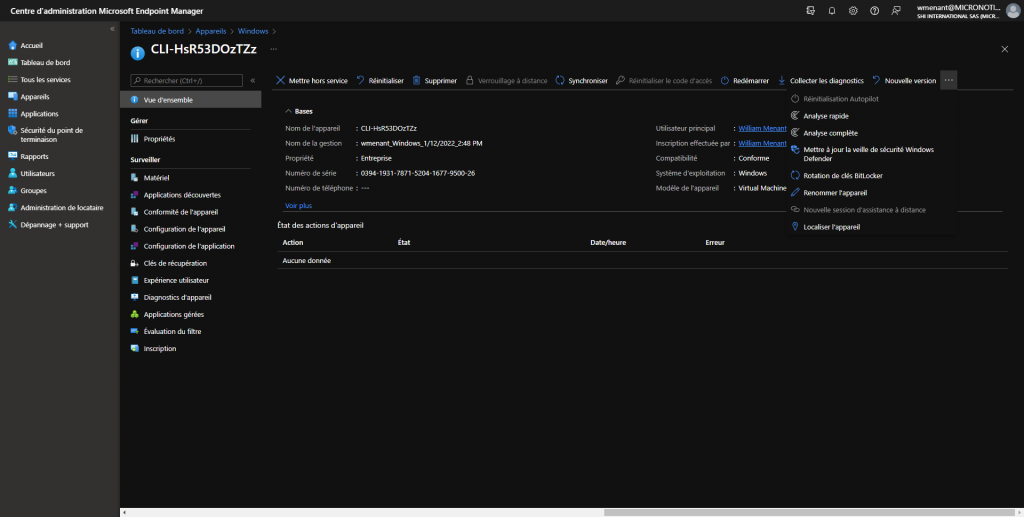

Administration via MEM

Maintenant que notre appareil est déployé et opérationnel, voyons un peu la partie gestion / administration. Bien évidemment, vous pouvez gérer un appareil Windows Autopilot comme vous le faites habituellement sous Microsoft Endpoint Manager et vous pouvez aussi :

- Déployer des mises à jour,

- Mettre hors service en cas de perte ou de vol, réinitialiser, Redémarrer,

- Effectuer un scan Antivirus, localiser l’appareil, renommer l’appareil, …

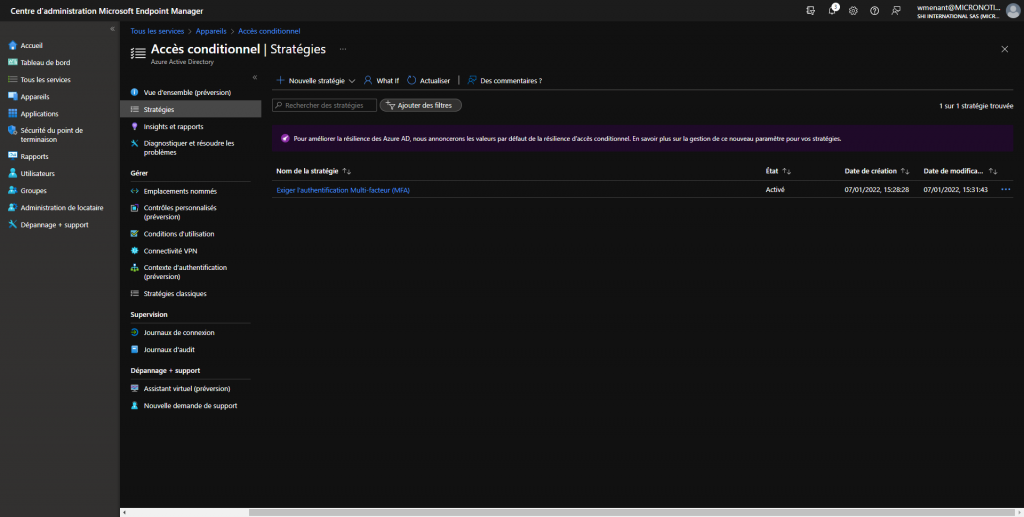

Vous avez pu découvrir à travers cet article un petit aperçu des fonctionnalités de Microsoft Endpoint Manager, notamment Autopilot. Il existe énormément de possibilités offertes aux administrateurs comme, par exemple, la création d’une Stratégie d’Accès conditionnel (Exiger MFA lors de l’inscription à Intune/MEM)

A ce jour, il est possible de déployer des ordinateurs portable à distance et en dehors de l’entreprise à l’aide d’Autopilot et de faire en sorte qu’ils soient joints à l’annuaire Active Directory local de l’entreprise grâce à une connexion VPN.